分类:DFIR

Sherlocks靶场是防御性靶场,你作为事件响应者从给定的日志文件中查找线索作为flag提交。

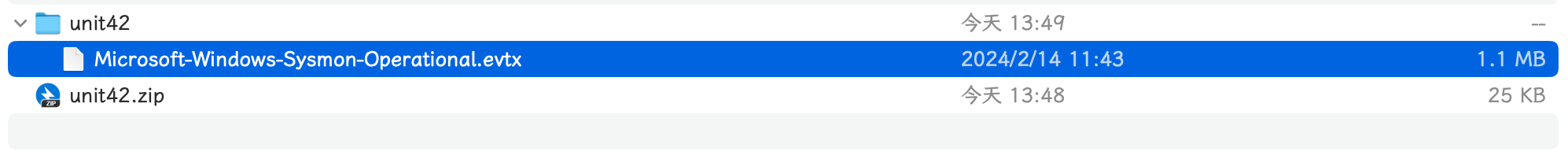

下载附件

解压后得到了一个evtx日志文件

这里使用的是evtx_dump工具,使用方法可参考之前的Windows XML事件日志(EVTX)解析。

EVTX是Windows事件日志文件的格式,全称为Event Log File,它是微软从Windows Vista开始使用的一种日志文件格式,取代了早期的EVT格式。EVTX文件保存了系统、应用程序、安全性和其他事件日志信息,用于系统管理员和用户进行故障排除和审计。

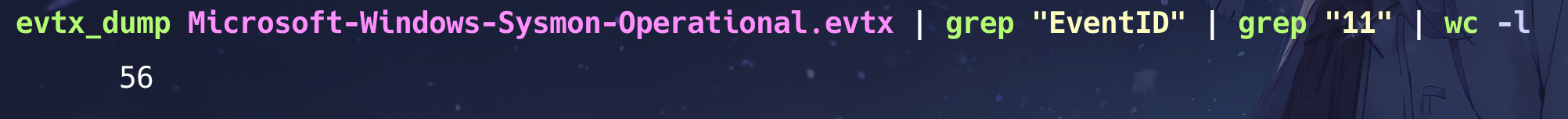

Task 1 事件日志中有多少条事件ID为11的记录?

evtx_dump Microsoft-Windows-Sysmon-Operational.evtx | grep "EventID" | grep "11" | wc -l

56

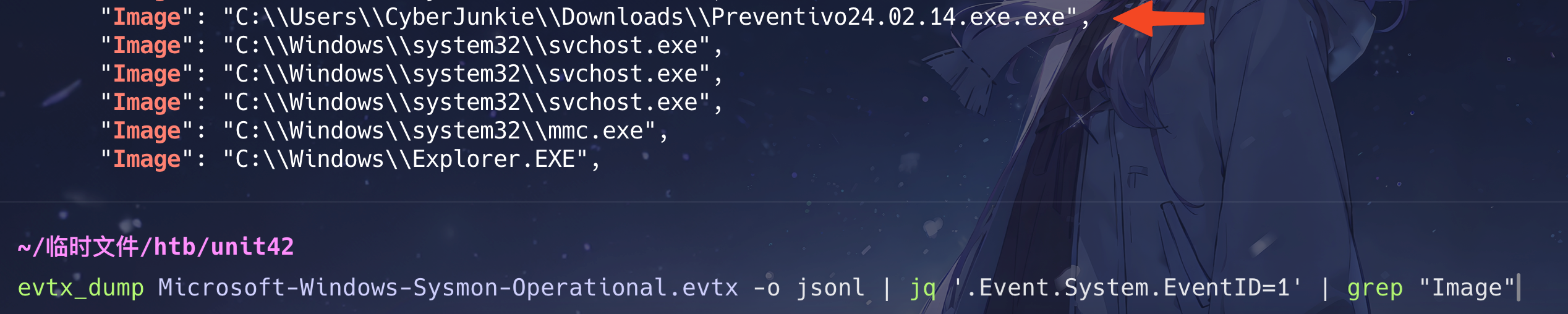

Task2 每当计算机内存中生成一个新进程,就会生成一个事件ID为1的记录,其中包含了诸如命令行、文件哈希、进程路径、父进程路径等详细信息。这些信息对于分析师来说极为宝贵,因为它们使我们能够一览系统中运行的所有程序,从而帮助我们识别出任何正在运行的恶意程序。那么,究竟是哪个恶意程序侵入了受害者的系统呢?

evtx_dump Microsoft-Windows-Sysmon-Operational.evtx -o jsonl | jq '.Event.System.EventID=1' | grep "Image"

C:\\Users\\CyberJunkie\\Downloads\\Preventivo24.02.14.exe.exe

Task3 哪个云盘被用于分发恶意软件?

EventID 22可用于查找系统发出的任何DNS查询。

evtx_dump Microsoft-Windows-Sysmon-Operational.evtx -o jsonl | jq '.Event.EventData.QueryName'

dropbox

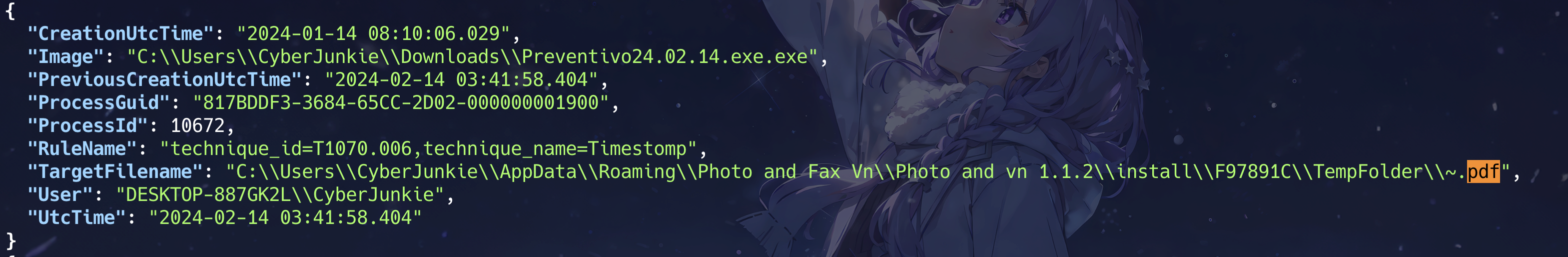

Task4 初始的恶意文件采用了一种防御规避手段,即修改了它在磁盘上创建的文件的时间戳,让这些文件看起来像是旧文件。那么,它为PDF文件设置的新时间戳是什么?

evtx_dump Microsoft-Windows-Sysmon-Operational.evtx -o jsonl | jq '.Event.System.EventID=11' | jq '.Event.EventData'

2024-01-14 08:10:06

Task5 恶意文件在硬盘上放置了一些文件。"once.cmd"文件在硬盘上的确切位置在哪里?请提供包含文件名的完整路径。

evtx_dump Microsoft-Windows-Sysmon-Operational.evtx -o jsonl | jq '.' | grep "once.cmd"

C:\Users\CyberJunkie\AppData\Roaming\Photo and Fax Vn\Photo and vn 1.1.2\install\F97891C\WindowsVolume\Games\once.cmd

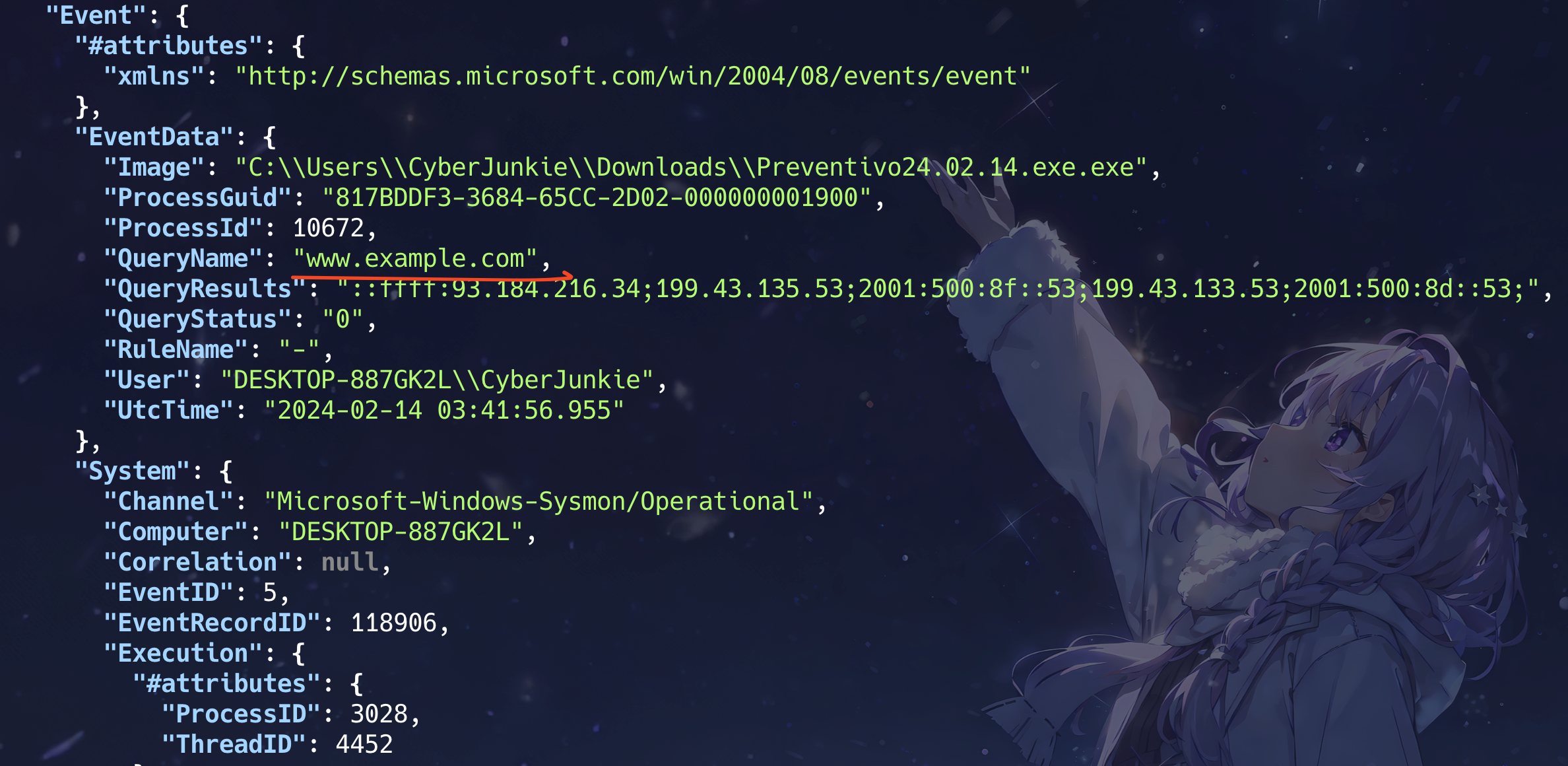

Task6 这个恶意文件企图访问一个虚假的网址,其主要目的很可能是为了验证网络是否畅通。它究竟尝试着连接到哪个网址?

网络连接的EventId是5,所以可以过滤出EventID=5的记录

evtx_dump Microsoft-Windows-Sysmon-Operational.evtx -o jsonl | jq '.Event.System.EventID=5'

也可以过滤:QueryName关键字

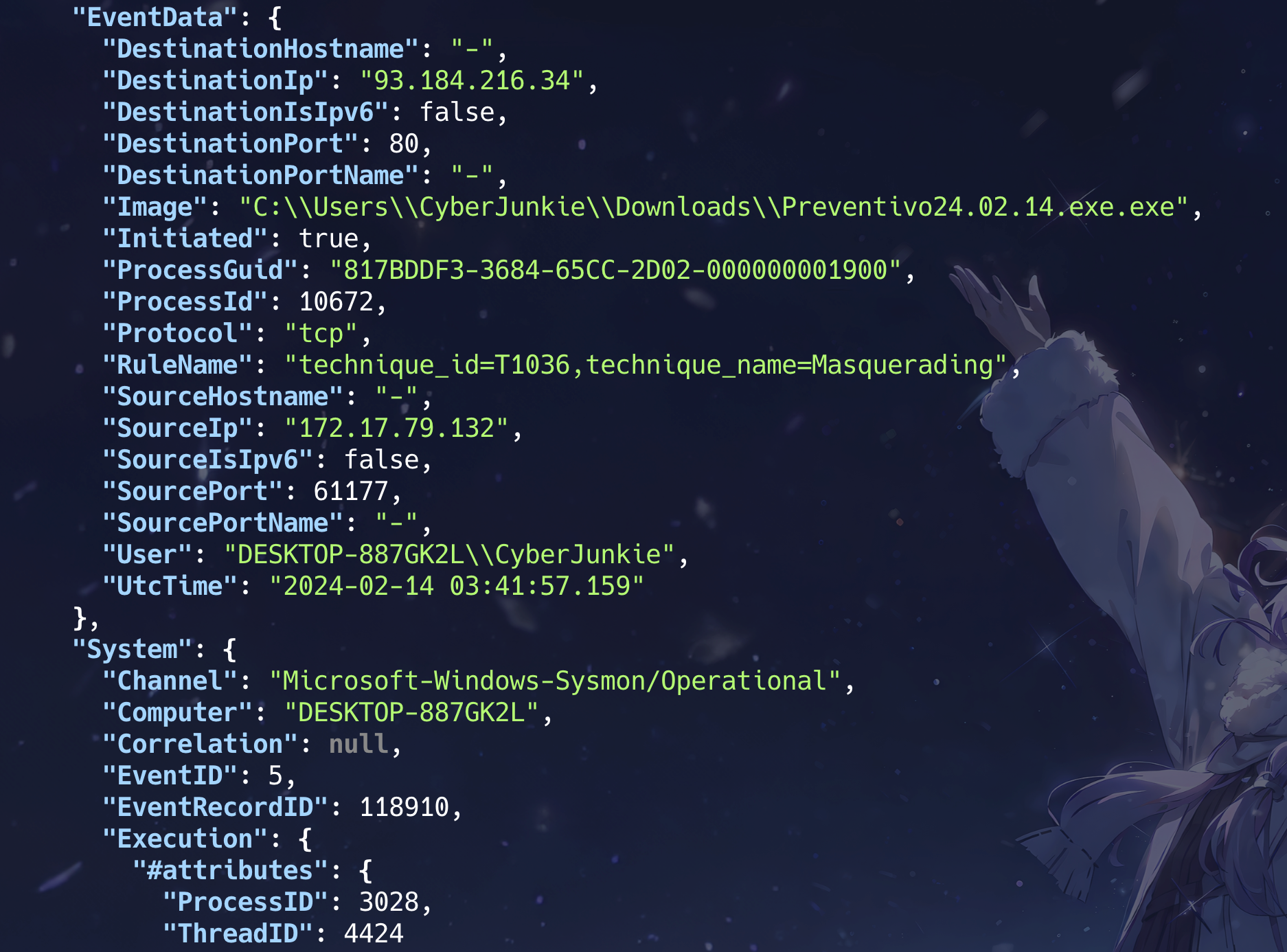

Task7 这个恶意程序试图去接触哪个IP地址呢?

evtx_dump Microsoft-Windows-Sysmon-Operational.evtx -o jsonl | jq '.Event.System.EventID=5'

93.184.216.34

Task8 这个恶意程序在植入了带有后门功能的UltraVNC版本后,自行结束了运行。它是什么时候停止活动的呢?

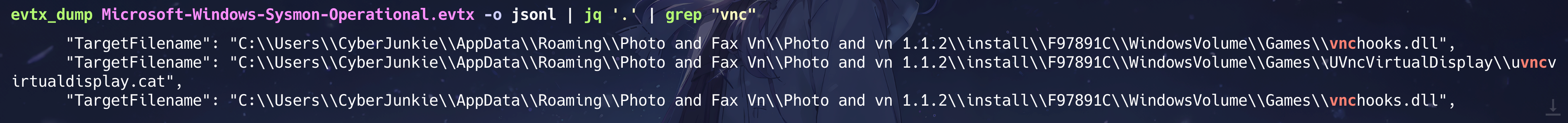

查找vnc相关的记录,如下只有三条

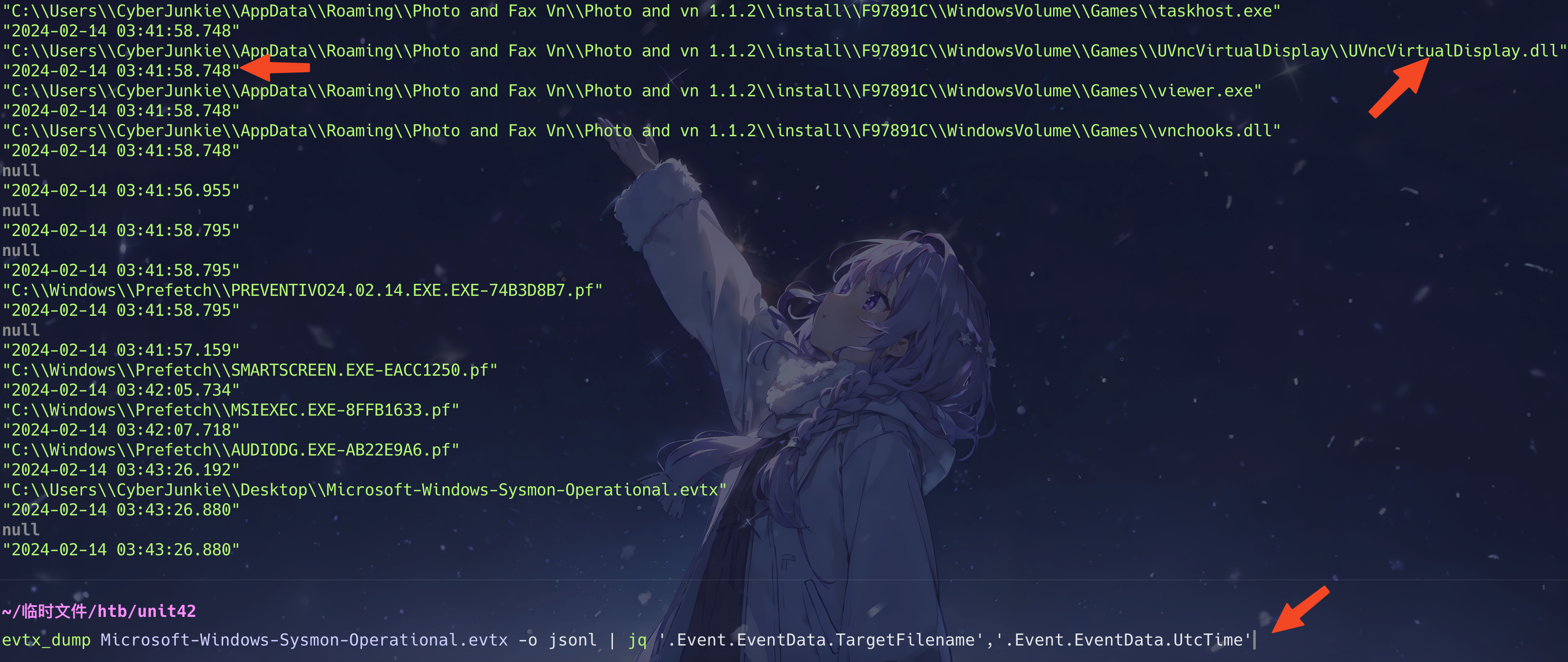

evtx_dump Microsoft-Windows-Sysmon-Operational.evtx -o jsonl | jq '.Event.EventData.TargetFilename','.Event.EventData.UtcTime'

2024-02-14 03:41:58