Forela的域控制器受到攻击。域管理员帐户疑似泄露,并且攻击者将NTDS.dit数据库转储到DC上。我们刚刚收到在DC上vssadmin的警报,因为这不是例行检查计划的内容,我们有充分的理由相信攻击者滥用了这个LOLBIN实用程序来获取域环境的皇冠上的宝石。对提供的工件进行一些分析,以便快速分类,如果可能的话,尽早踢掉攻击者。

Task1 攻击者可能会利用vssadmin这个实用程序创建卷影副本快照,并通过这种方式提取敏感文件,例如NTDS.dit文件,来规避安全防护措施。需要确定卷影复制服务何时开始运行。

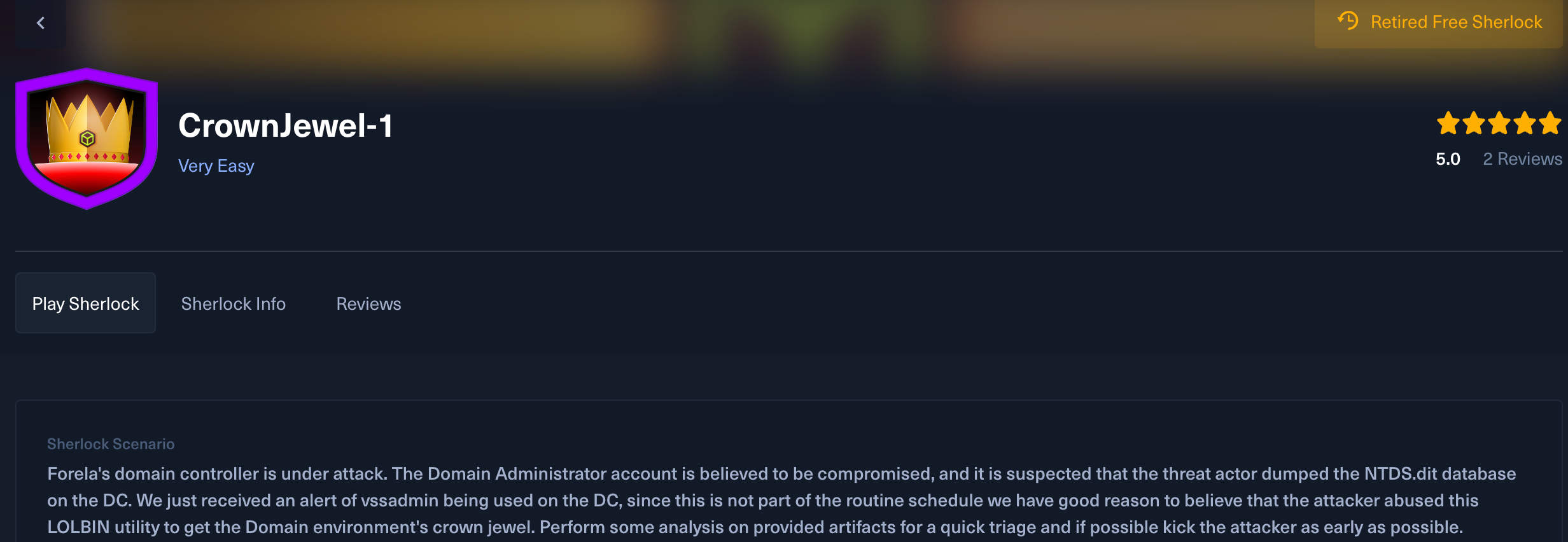

分析SYSTEM日志,过滤事件7036ID,查找Volume Shadow Copy处于running状态的记录

减去8个时区,得到2024-05-14 03:42:16

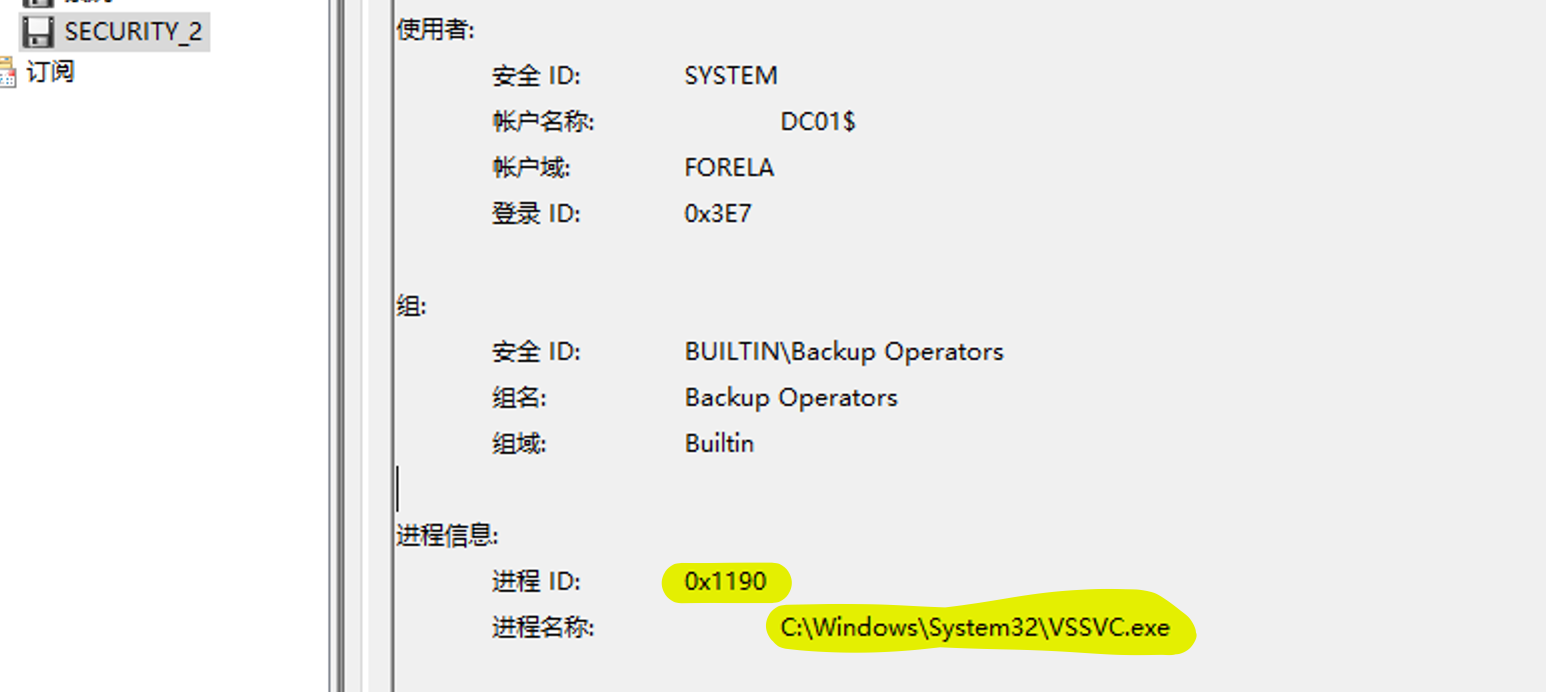

Task2 在创建卷影副本快照的过程中,卷影副本服务会利用计算机账户来验证权限,并列出所有用户组。我们需要找出服务所列出的用户组,主体账户的名称,以及卷影副本服务进程的进程标识符(PID),这个标识符是以十进制形式表示的。

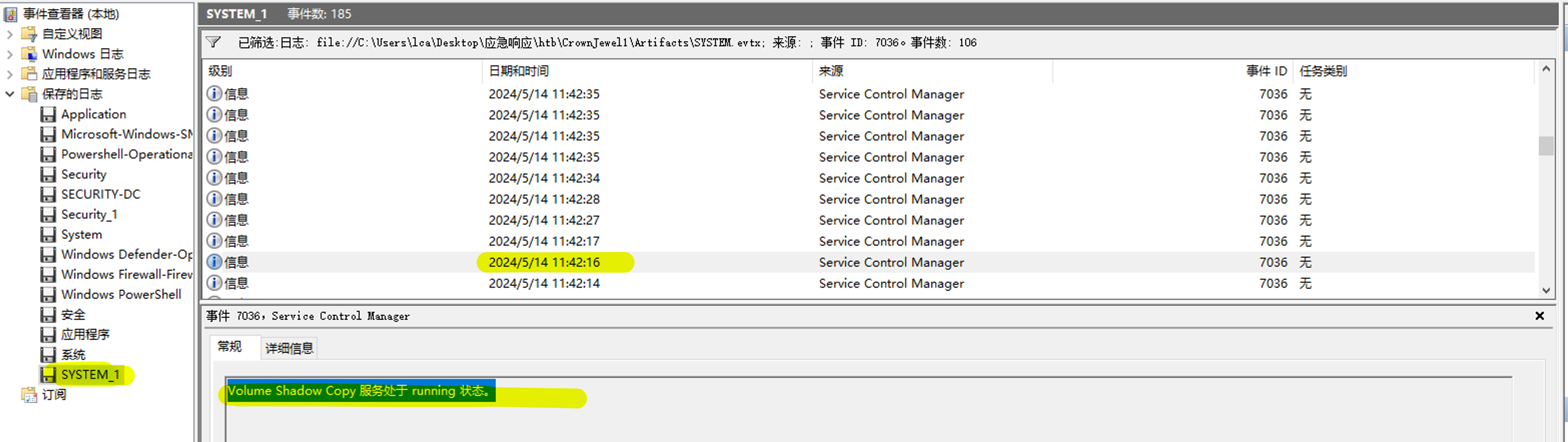

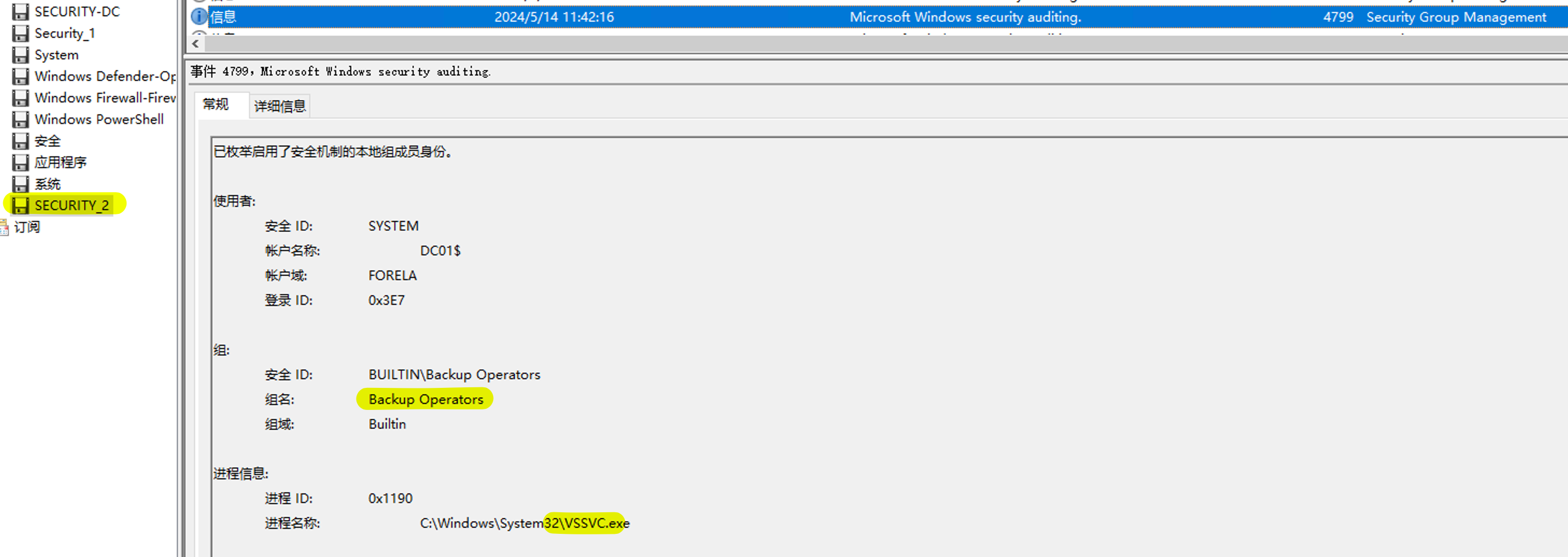

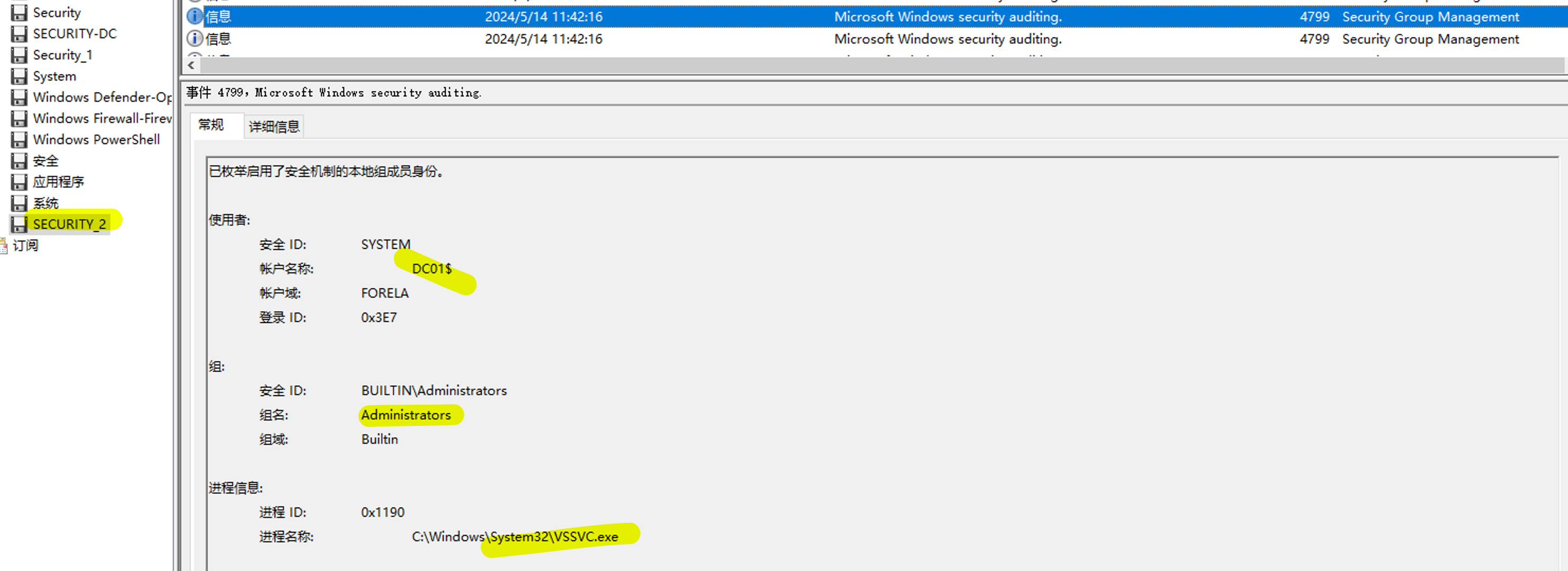

查找事件ID为4799的条目,找VSSVC.exe内容

有两个用户组,一个账户名称

Administrators, Backup Operators, DC01$

注意:提交答案需要加空格,一直不知道格式卡住

Task3 标识卷影复制服务进程的进程ID(十进制)。

0x1190转成10进制

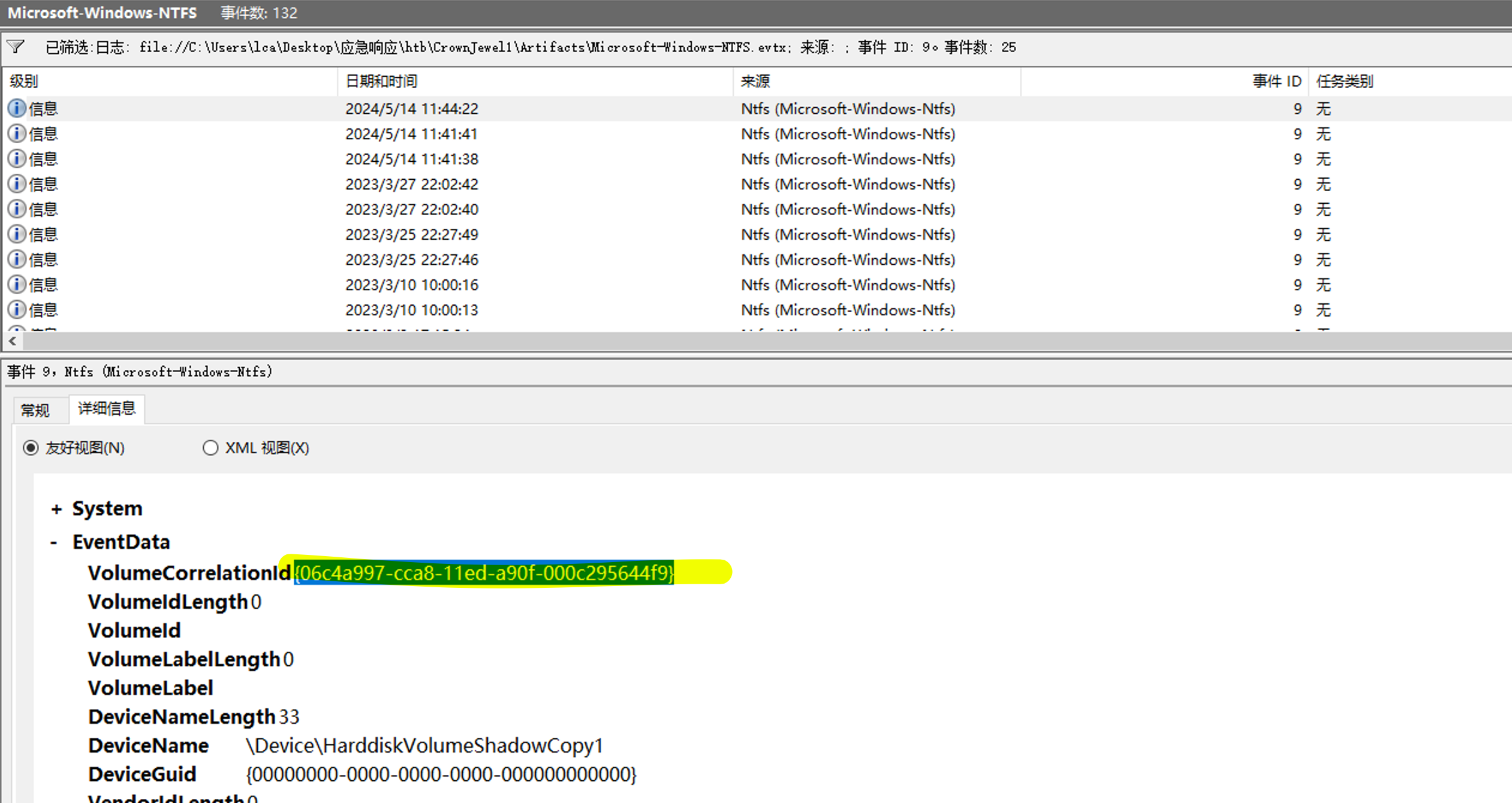

Task4 查找装载卷影副本快照时为其分配的卷ID/GUID值。

打开NTFS日志文件,搜索事件ID为9

{06c4a997-cca8-11ed-a90f-000c295644f9}

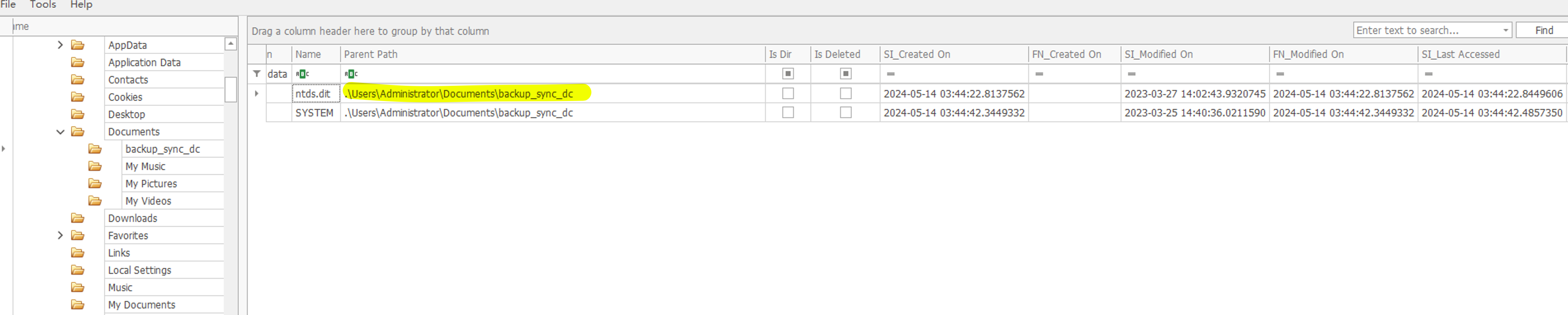

Task5 确定磁盘上转储的 NTDS 数据库的完整路径。

利用MFTExlorer打开$MFT文件

C:\Users\Administrator\Documents\backup_sync_dc\ntds.dit

Task6 新转储的ntds.dit是什么时候在磁盘上创建的?

同上

2024-05-14 03:44:22

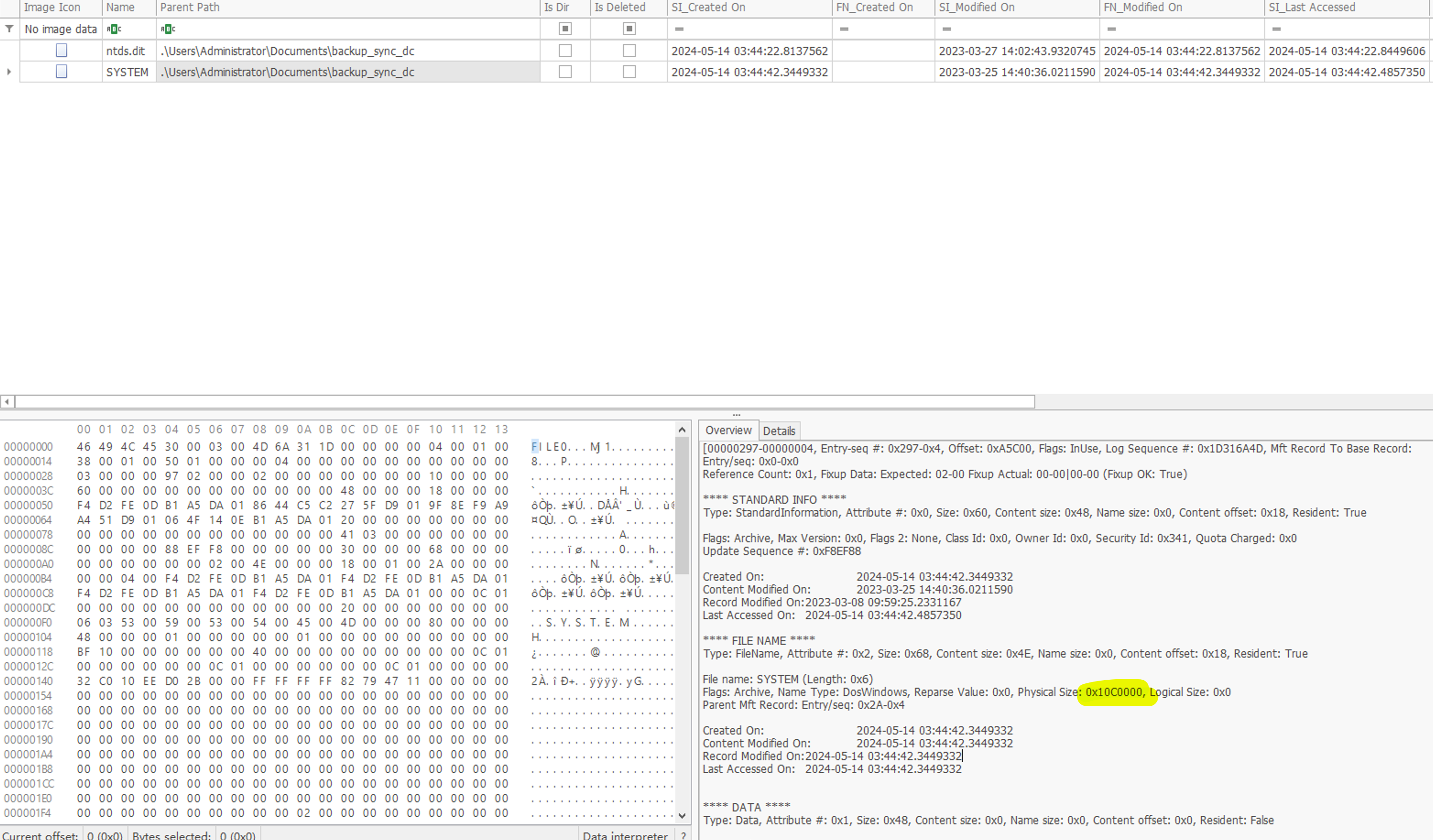

Task7 注册表配置单元也与NTDS数据库一起转储。转储了哪个注册表配置单元以及其文件大小(以字节为单位)是多少?

同上

SYSTEM, 17563648

注:提交答案,也要注意空格