场景说明

Alonzo 在他的电脑上发现了一些奇怪的文件,并通知了新组建的 SOC 团队。评估情况后,人们认为网络中可能发生了 Kerberoasting 攻击。你的任务是通过分析提供的证据来确认这些发现。你提供的信息有:1、来自域控制器的安全日志 2、来自受影响工作站的 PowerShell-操作日志 3、来自受影响工作站的prefetch文件

附件内容如下,域控的日志,powershell日志,prefetch文件。

Task1 分析域控制器安全日志,能否确认发生 Kerberoasting 活动的确切日期和时间?

Kerberoasting的事件id为4768和4769,4769表示已请求Kerberos票据,4768表示Kerberos TGS请求

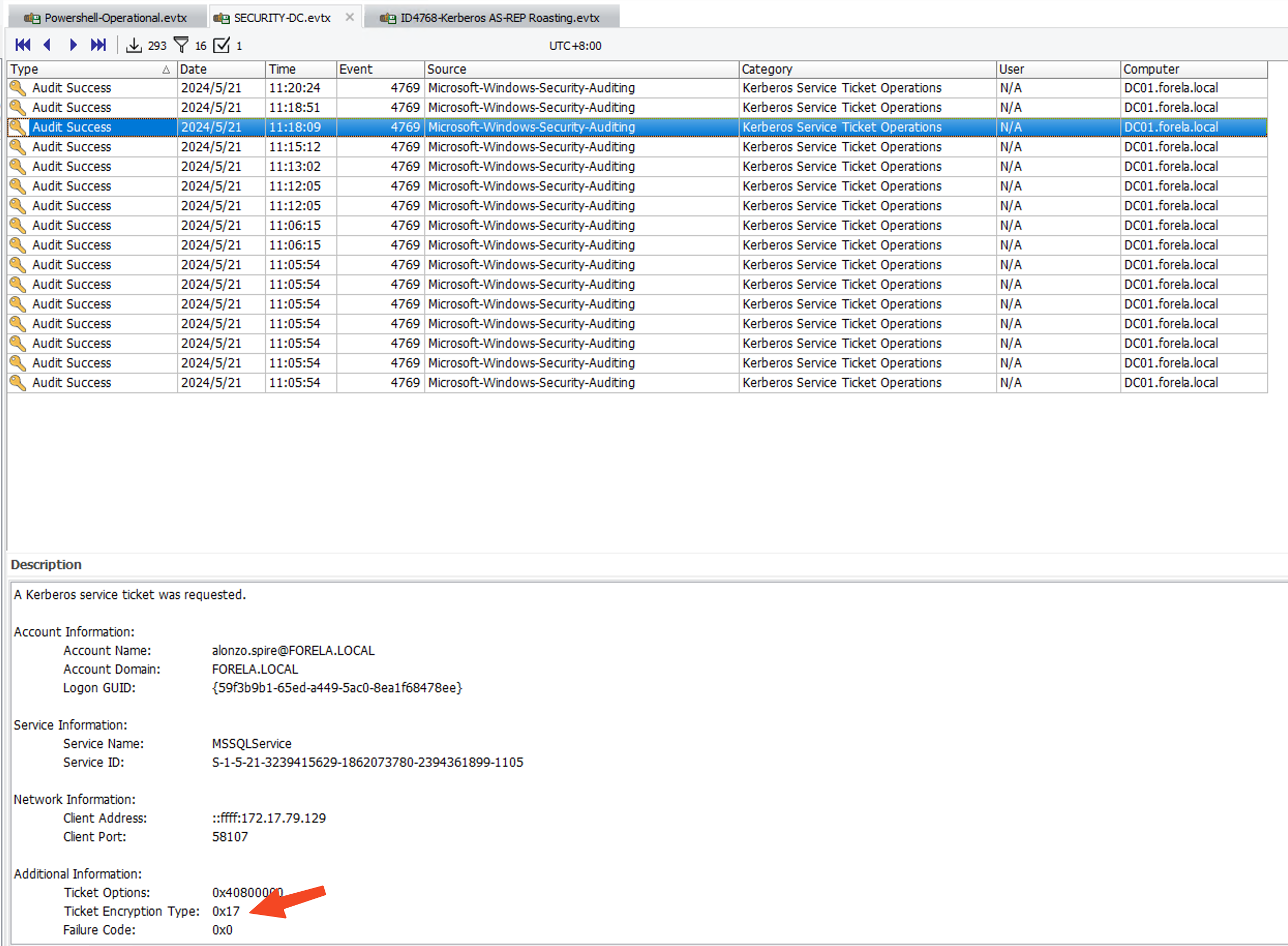

下述图片搜索4769,Ticket Encryption Type为0x17,其他的均为0x12

注意时区:2024-05-21 03:18:09

Task2 被针对的服务名称是什么?

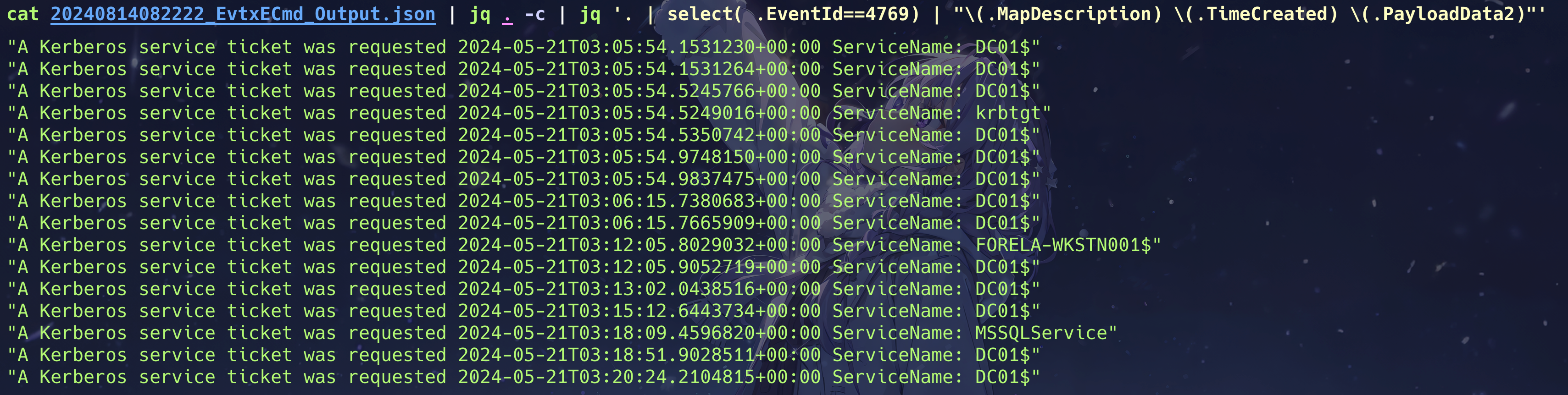

通过EvtxECmd对evtx日志进行提取,然后通过jq进行过滤,过滤4769的EventID,如下:

cat 20240814082222_EvtxECmd_Output.json | jq . -c | jq '. | select( .EventId==4769) | "\(.MapDescription) \(.TimeCreated) \(.PayloadData2)"'

可以知道有个MSSQLService服务

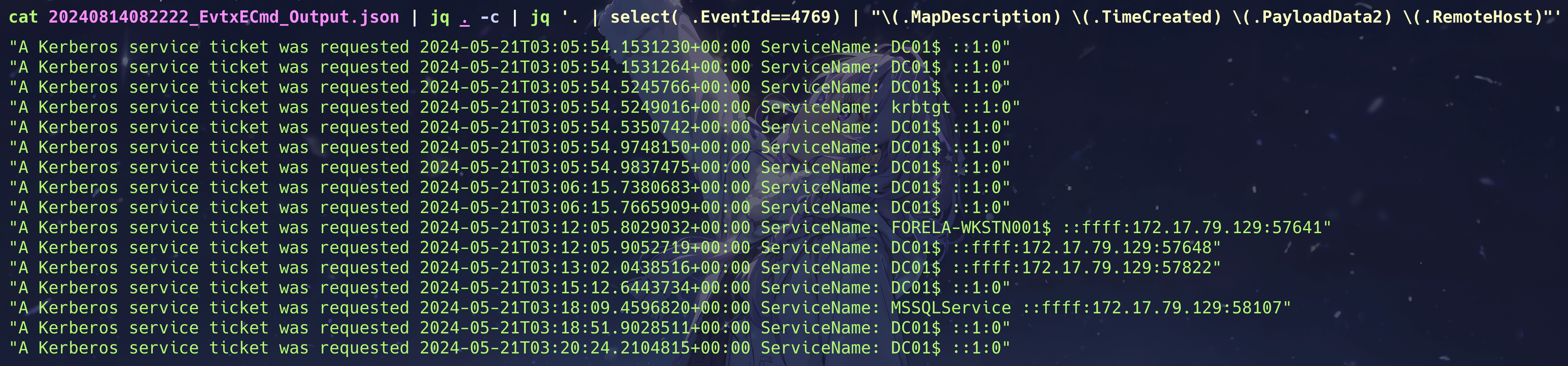

Task3 确定这项活动发生的工作站非常重要。这个工作站的IP地址是什么?

cat 20240814082222_EvtxECmd_Output.json | jq . -c | jq '. | select( .EventId==4769) | "\(.MapDescription) \(.TimeCreated) \(.PayloadData2) \(.RemoteHost)"'

172.17.79.129

Task4 既然我们已经锁定了工作站,为了更深入地了解这一活动是如何在该设备上发生的,我们为您提供了包括PowerShell日志和预取文件在内的初步分析。那么,用于列举活动目录对象,并且可能用于发现网络中可进行Kerberoast攻击的账户的文件,它的名称是什么呢?

powerview.ps1

Task5 这个脚本是什么时候执行的?

2024-05-21 03:16:32

Task6 执行实际 Kerberoasting 攻击所用工具的完整路径是什么?

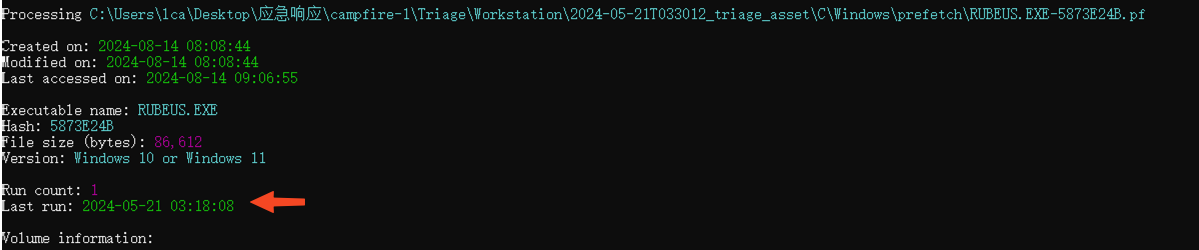

分析RUBEUS.EXE-5873E24B.pf文件

C:\Users\alonzo.spire\Downloads\Rubeus.exe

Task7 工具是在何时执行以转储凭据的?

查看RUBEUS.EXE-5873E24B.pf文件的运行时间

2024-05-21 03:18:08